除了新功能和功能外,Android 7.0 还包含各种系统和 API 行为变更。本文档重点介绍了一些您应该了解并在应用中考虑的关键变更。

如果您之前已发布了 Android 应用,请注意您的应用可能会受到平台中这些变更的影响。

电池和内存

Android 7.0 包含旨在延长设备电池寿命并减少 RAM 使用量的系统行为变更。这些变更可能会影响您的应用访问系统资源的方式,以及您的应用通过某些隐式意图与其他应用交互的方式。

Doze

Doze 在 Android 6.0(API 级别 23)中引入,通过在用户离开设备未连接电源、静止且屏幕关闭时延迟 CPU 和网络活动来延长电池寿命。Android 7.0 通过在设备未连接电源且屏幕关闭但未必静止时(例如,手机在用户口袋中移动时)应用 CPU 和网络限制的子集,为 Doze 带来了进一步的增强。

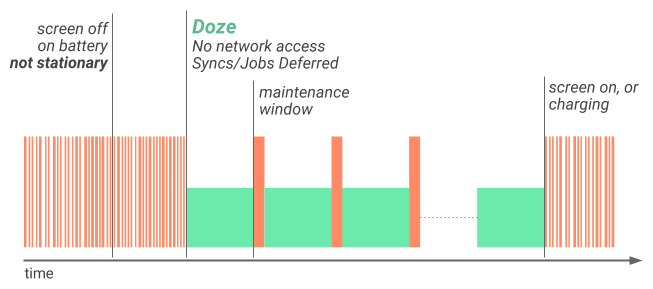

图 1. Doze 如何应用第一级系统活动限制以延长电池寿命的示意图。

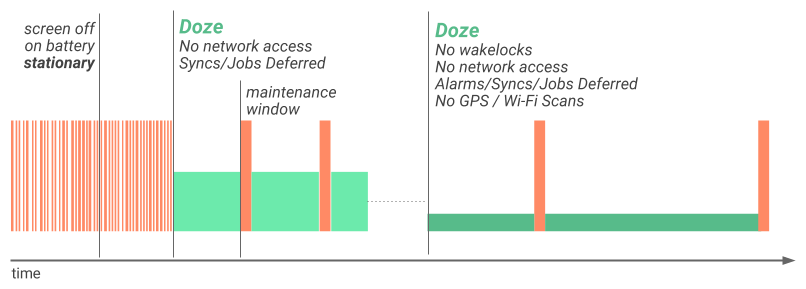

当设备处于电池供电状态且屏幕已关闭一段时间后,设备进入 Doze 并应用第一组限制:它关闭应用网络访问,并延迟作业和同步。如果设备在进入 Doze 后静止一段时间,系统会将 Doze 的其余限制应用于 PowerManager.WakeLock、AlarmManager 闹钟、GPS 和 Wi-Fi 扫描。无论是否正在应用部分或全部 Doze 限制,系统都会唤醒设备以进行短暂的维护窗口,在此期间,应用程序允许访问网络并可以执行任何延迟的作业/同步。

图 2. 设备在静止一段时间后,Doze 如何应用第二级系统活动限制的示意图。

请注意,打开屏幕或插入设备电源将退出 Doze 并删除这些处理限制。其他行为不会影响在 Android 6.0(API 级别 23)中引入的先前版本的 Doze 中调整应用的建议和最佳实践,如 优化 Doze 和应用待机 中所述。您仍应遵循这些建议,例如使用 Firebase Cloud Messaging (FCM) 发送和接收消息,并开始计划更新以适应其他 Doze 行为。

Project Svelte:后台优化

Android 7.0 移除三个隐式广播,以帮助优化内存使用和功耗。此变更很有必要,因为隐式广播经常启动已注册在后台侦听它们的应用。移除这些广播可以大幅提高设备性能和用户体验。

移动设备经常会发生连接性变化,例如在 Wi-Fi 和移动数据之间切换时。目前,应用可以通过在其清单中注册隐式 CONNECTIVITY_ACTION 广播的接收器来监控连接性变化。由于许多应用注册以接收此广播,因此单个网络切换可能会导致它们全部唤醒并同时处理广播。

类似地,在以前的 Android 版本中,应用可以注册以接收来自其他应用(例如相机)的隐式 ACTION_NEW_PICTURE 和 ACTION_NEW_VIDEO 广播。当用户使用相机应用拍照时,这些应用会唤醒以处理广播。

为了缓解这些问题,Android 7.0 应用了以下优化

- 如果应用在其清单中声明了广播接收器,则目标为 Android 7.0(API 级别 24)及更高版本的应用将不会接收

CONNECTIVITY_ACTION广播。如果应用使用Context.registerReceiver()注册其BroadcastReceiver并且该上下文仍然有效,则应用仍将接收CONNECTIVITY_ACTION广播。 - 系统不再发送

ACTION_NEW_PICTURE或ACTION_NEW_VIDEO广播。此优化影响所有应用,而不仅仅是那些以 Android 7.0 为目标的应用。

如果您的应用使用任何这些 Intent,您应尽快移除对它们的依赖,以便能够正确地以 Android 7.0 设备为目标。Android 框架提供了多种解决方案来减少对这些隐式广播的需求。例如,JobScheduler API 提供了一种强大的机制来在满足特定条件(例如连接到非计费网络)时安排网络操作。您甚至可以使用 JobScheduler 对内容提供程序的更改做出反应。

有关 Android 7.0(API 级别 24)中的后台优化以及如何调整您的应用的更多信息,请参阅 后台优化。

权限更改

Android 7.0 包含可能会影响您的应用的权限更改。

文件系统权限更改

为了提高私有文件的安全性,以 Android 7.0 或更高版本为目标的应用的私有目录的访问权限受到限制(0700)。此设置可防止私有文件的元数据泄漏,例如其大小或是否存在。此权限更改具有多种副作用。

- 私有文件的权限不应再由所有者放宽,并且尝试使用

MODE_WORLD_READABLE和/或MODE_WORLD_WRITEABLE进行操作将触发SecurityException。注意:到目前为止,此限制尚未完全执行。应用仍然可以使用原生 API 或

FileAPI 修改其私有目录的权限。但是,我们强烈建议不要放宽对私有目录的权限。 - 在包域之外传递

file://URI 可能会导致接收方获得无法访问的路径。因此,尝试传递file://URI 将触发FileUriExposedException。共享私有文件内容的推荐方法是使用FileProvider。 DownloadManager不再能够通过文件名共享私下存储的文件。旧版应用程序在访问COLUMN_LOCAL_FILENAME时可能会遇到无法访问的路径。以 Android 7.0 或更高版本为目标的应用在尝试访问COLUMN_LOCAL_FILENAME时将触发SecurityException。通过使用DownloadManager.Request.setDestinationInExternalFilesDir()或DownloadManager.Request.setDestinationInExternalPublicDir()将下载位置设置为公共位置的旧版应用程序仍然可以访问COLUMN_LOCAL_FILENAME中的路径,但是,强烈建议不要使用此方法。访问由DownloadManager公开的文件的首选方法是使用ContentResolver.openFileDescriptor()。

在应用之间共享文件

对于以 Android 7.0 为目标的应用,Android 框架强制执行 StrictMode API 策略,该策略禁止在应用外部公开 file:// URI。如果包含文件 URI 的 Intent 离开您的应用,则应用将发生 FileUriExposedException 异常。

要在应用程序之间共享文件,您应该发送 content:// URI 并授予该 URI 的临时访问权限。授予此权限的最简单方法是使用 FileProvider 类。有关权限和共享文件的更多信息,请参阅 共享文件。

辅助功能改进

Android 7.0 包含旨在提高平台对视力低下或受损用户的可用性的更改。这些更改通常不需要在您的应用中进行代码更改,但是您应该查看这些功能并使用您的应用对其进行测试,以评估对用户体验的潜在影响。

屏幕缩放

Android 7.0 使用户能够设置**显示尺寸**,该尺寸可以放大或缩小屏幕上的所有元素,从而提高视力低下用户的设备辅助功能。用户无法将屏幕缩放超出 sw320dp 的最小屏幕宽度,这是 Nexus 4(一款常见的中等尺寸手机)的宽度。

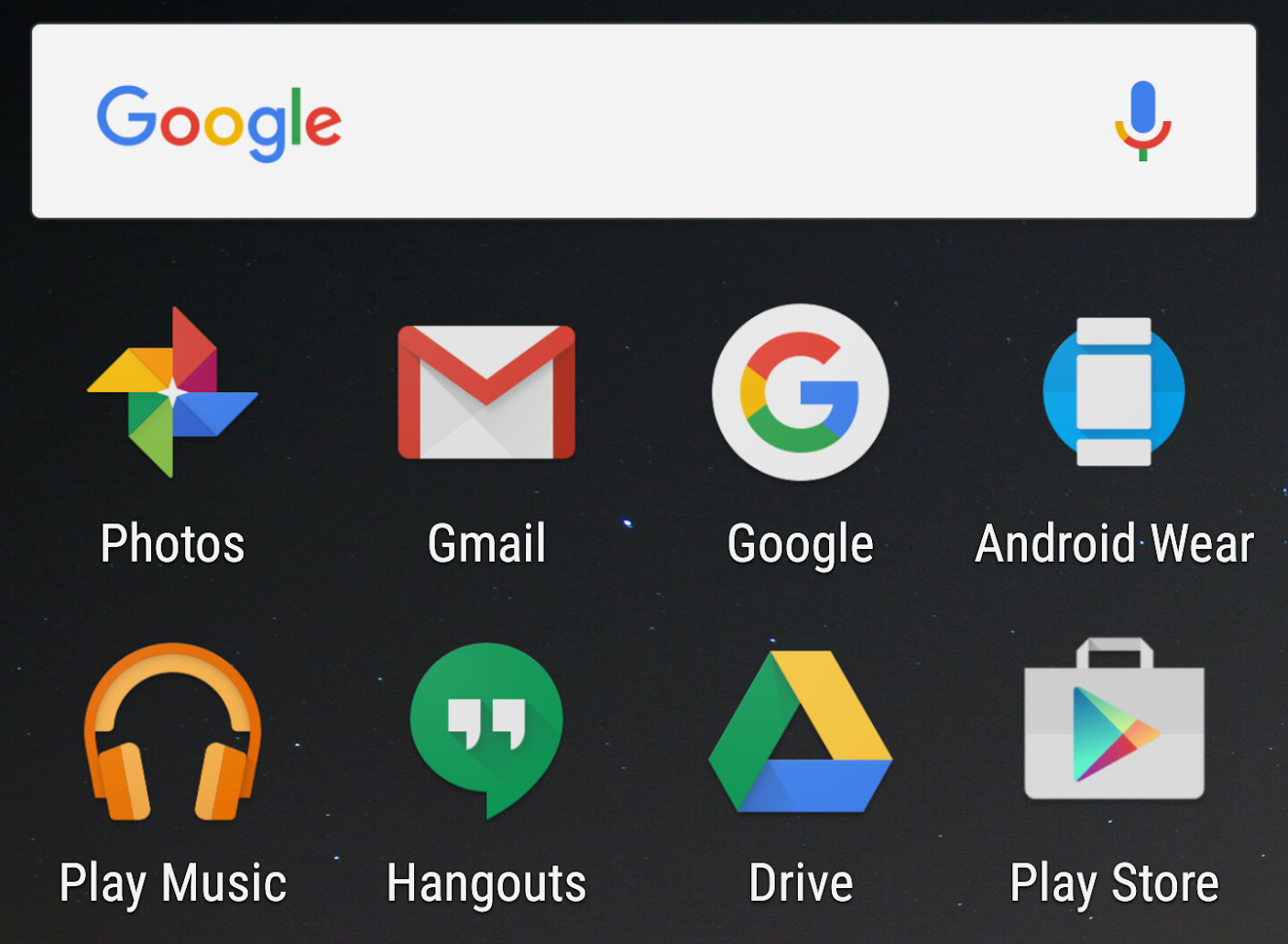

图 3. 右侧的屏幕显示了在运行 Android 7.0 系统映像的设备上增加显示尺寸的效果。

当设备密度发生变化时,系统会通过以下方式通知正在运行的应用

- 如果应用以 API 级别 23 或更低版本为目标,则系统会自动终止其所有后台进程。这意味着,如果用户从该应用切换到打开“设置”屏幕并更改**显示尺寸**设置,则系统会以与内存不足情况相同的方式终止该应用。如果应用有任何前台进程,则系统会根据 处理运行时更改 中所述通知这些进程配置更改,就像设备方向已更改一样。

- 如果应用以 Android 7.0 为目标,则其所有进程(前台和后台)都将根据 处理运行时更改 中所述收到配置更改的通知。

大多数应用不需要进行任何更改即可支持此功能,前提是应用遵循 Android 最佳实践。需要检查的具体事项

- 在屏幕宽度为

sw320dp的设备上测试您的应用,并确保其性能足够好。 - 当设备配置发生更改时,更新任何依赖于密度的缓存信息,例如从网络加载的缓存位图或资源。在应用从暂停状态恢复时检查配置更改。

注意:如果缓存依赖于配置的数据,最好包含相关的元数据,例如该数据的适当屏幕尺寸或像素密度。保存此元数据允许您确定在配置更改后是否需要刷新缓存数据。

- 避免使用 px 单位指定尺寸,因为它们不会随屏幕密度缩放。相反,请使用 独立于密度的像素(

dp)单位指定尺寸。

设置向导中的视觉设置

Android 7.0 在欢迎屏幕上包含视觉设置,用户可以在新设备上设置以下辅助功能设置:**放大手势**、**字体大小**、**显示尺寸**和**TalkBack**。此更改会提高与不同屏幕设置相关的错误的可见性。为了评估此功能的影响,您应该在启用这些设置的情况下测试您的应用。您可以在**设置 > 辅助功能**下找到这些设置。

链接到平台库的 NDK 应用

从 Android 7.0 开始,系统会阻止应用动态链接到非 NDK 库,这可能会导致您的应用崩溃。此行为更改旨在在平台更新和不同设备之间创建一致的应用体验。即使您的代码可能没有链接到私有库,您的应用中的第三方静态库也可能这样做。因此,所有开发人员都应检查以确保其应用在运行 Android 7.0 的设备上不会崩溃。如果您的应用使用原生代码,则应仅使用 公共 NDK API。

您的应用可能尝试访问私有平台 API 的三种方式

- 您的应用直接访问私有平台库。您应该更新您的应用以包含其自己的库副本或使用 公共 NDK API。

- 您的应用使用访问私有平台库的第三方库。即使您确定您的应用不会直接访问私有库,您也应该针对这种情况测试您的应用。

- 您的应用引用了未包含在其 APK 中的库。例如,如果您尝试使用您自己的 OpenSSL 副本但忘记将其与您的应用的 APK 捆绑在一起,则可能会发生这种情况。该应用可能在包含

libcrypto.so的 Android 平台版本上正常运行。但是,该应用可能会在不包含此库的更高版本的 Android 上崩溃(例如,Android 6.0 及更高版本)。要解决此问题,请确保将所有非 NDK 库与您的 APK 捆绑在一起。

应用不应使用未包含在 NDK 中的原生库,因为它们可能会在不同版本的 Android 之间发生更改或被删除。从 OpenSSL 切换到 BoringSSL 就是此类更改的一个示例。此外,由于 NDK 中未包含的平台库没有兼容性要求,因此不同的设备可能提供不同的兼容性级别。

为了减少此限制可能对当前发布的应用产生的影响,一组使用率很高的库(例如 libandroid_runtime.so、libcutils.so、libcrypto.so 和 libssl.so)在 Android 7.0(API 级别 24)上暂时可供以 API 级别 23 或更低版本为目标的应用访问。如果您的应用加载了其中一个库,则 logcat 将生成警告,目标设备上将显示吐司以通知您。如果您看到这些警告,则应更新您的应用以包含其自己的库副本或仅使用公共 NDK API。未来版本的 Android 平台可能会完全限制私有库的使用,并导致您的应用崩溃。

所有应用在调用既非公开也非临时可访问的 API 时都会生成运行时错误。结果是 System.loadLibrary 和 dlopen(3) 都会返回 NULL,并可能导致应用崩溃。您应该检查应用代码,移除对私有平台 API 的使用,并使用运行 Android 7.0(API 级别 24)的设备或模拟器彻底测试您的应用。如果您不确定您的应用是否使用了私有库,您可以查看 logcat 来识别运行时错误。

下表描述了根据应用对私有原生库的使用情况及其目标 API 级别(android:targetSdkVersion),您应该预期的应用行为。

| 库 | 目标 API 级别 | 通过动态链接器运行时访问 | Android 7.0(API 级别 24)行为 | 未来 Android 平台行为 |

|---|---|---|---|---|

| NDK 公共 | 任何 | 可访问 | 按预期工作 | 按预期工作 |

| 私有(临时可访问的私有库) | 23 或更低 | 临时可访问 | 按预期工作,但您会收到 logcat 警告。 | 运行时错误 |

| 私有(临时可访问的私有库) | 24 或更高 | 受限 | 运行时错误 | 运行时错误 |

| 私有(其他) | 任何 | 受限 | 运行时错误 | 运行时错误 |

检查您的应用是否使用了私有库

为了帮助您识别加载私有库时出现的问题,logcat 可能会生成警告或运行时错误。例如,如果您的应用的目标 API 级别为 23 或更低,并且尝试在运行 Android 7.0 的设备上访问私有库,您可能会看到类似以下内容的警告

03-21 17:07:51.502 31234 31234 W linker : library "libandroid_runtime.so"

("/system/lib/libandroid_runtime.so") needed or dlopened by

"/data/app/com.popular-app.android-2/lib/arm/libapplib.so" is not accessible

for the namespace "classloader-namespace" - the access is temporarily granted

as a workaround for http://b/26394120

这些 logcat 警告会告诉您哪个库尝试访问私有平台 API,但不会导致您的应用崩溃。但是,如果应用的目标 API 级别为 24 或更高,则 logcat 会生成以下运行时错误,并且您的应用可能会崩溃

java.lang.UnsatisfiedLinkError: dlopen failed: library "libcutils.so"

("/system/lib/libcutils.so") needed or dlopened by

"/system/lib/libnativeloader.so" is not accessible for the namespace

"classloader-namespace"

at java.lang.Runtime.loadLibrary0(Runtime.java:977)

at java.lang.System.loadLibrary(System.java:1602)

如果您的应用使用动态链接到私有平台 API 的第三方库,您也可能会看到这些 logcat 输出。Android 7.0 DK 中的 readelf 工具允许您通过运行以下命令来生成给定 .so 文件的所有动态链接共享库的列表

aarch64-linux-android-readelf -dW libMyLibrary.so

更新您的应用

以下是一些您可以采取的步骤来修复这些类型的错误,并确保您的应用在未来的平台更新中不会崩溃

- 如果您的应用使用了私有平台库,您应该更新它以包含其自己的库副本或使用 公共 NDK API。

- 如果您的应用使用了访问私有符号的第三方库,请与库作者联系以更新库。

- 确保您将所有非 NDK 库与 APK 一起打包。

- 使用标准 JNI 函数,而不是

getJavaVM和getJNIEnv来自libandroid_runtime.soAndroidRuntime::getJavaVM -> GetJavaVM from <jni.h> AndroidRuntime::getJNIEnv -> JavaVM::GetEnv or JavaVM::AttachCurrentThread from <jni.h>.

- 使用

__system_property_get而不是来自libcutils.so的私有property_get符号。为此,请使用以下包含内容的__system_property_get#include <sys/system_properties.h>注意:CTS 未测试系统属性的可用性和内容。更好的解决方法是完全避免使用这些属性。

- 使用

libcrypto.so中SSL_ctrl符号的本地版本。例如,您应该在您的.so文件中静态链接libcyrpto.a,或者包含来自 BoringSSL/OpenSSL 的libcrypto.so的动态链接版本,并将其打包到您的 APK 中。

Android for Work

Android 7.0 包含针对以 Android for Work 为目标的应用的更改,包括对证书安装、密码重置、辅助用户管理和访问设备标识符的更改。如果您正在为 Android for Work 环境构建应用,则应查看这些更改并相应地修改您的应用。

- 您必须在 DPC 设置委托证书安装程序之前安装它。对于以 Android 7.0(API 级别 24)为目标的配置文件和设备所有者应用,您应在设备策略控制器 (DPC) 调用

DevicePolicyManager.setCertInstallerPackage()之前安装委托证书安装程序。如果安装程序尚未安装,系统会抛出IllegalArgumentException。 - 设备管理员的重置密码限制现在也适用于配置文件所有者。设备管理员不能再使用

DevicePolicyManager.resetPassword()来清除密码或更改已设置的密码。设备管理员仍然可以设置密码,但前提是设备没有密码、PIN 或图案。 - 即使设置了限制,设备所有者和配置文件所有者也可以管理帐户。即使启用了

DISALLOW_MODIFY_ACCOUNTS用户限制,设备所有者和配置文件所有者也可以调用帐户管理 API。 - 设备所有者可以更轻松地管理辅助用户。当设备以设备所有者模式运行时,会自动设置

DISALLOW_ADD_USER限制。这可以防止用户创建未管理的辅助用户。此外,CreateUser()和createAndInitializeUser()方法已弃用;新的DevicePolicyManager.createAndManageUser()方法取代了它们。 - 设备所有者可以访问设备标识符。设备所有者可以使用

DevicePolicyManager.getWifiMacAddress()访问设备的 Wi-Fi MAC 地址。如果设备从未启用过 Wi-Fi,则此方法会返回null值。 - 工作模式设置控制对工作应用的访问。当工作模式关闭时,系统启动器会通过将其灰显来指示工作应用不可用。再次启用工作模式会恢复正常行为。

- 从“设置”UI 安装包含客户端证书链和相应私钥的 PKCS #12 文件时,链中的 CA 证书不再安装到受信任的凭据存储中。这不会影响应用稍后尝试检索客户端证书链时

KeyChain.getCertificateChain()的结果。如果需要,应通过“设置”UI 单独以 DER 编码格式(使用 .crt 或 .cer 文件扩展名)将 CA 证书安装到受信任的凭据存储中。 - 从 Android 7.0 开始,指纹注册和存储将按用户管理。如果配置文件所有者的设备策略客户端 (DPC) 在运行 Android 7.0(API 级别 24)的设备上以 API 级别 23(或更低)为目标,则用户仍然能够在设备上设置指纹,但工作应用无法访问设备指纹。当 DPC 以 API 级别 24 及更高版本为目标时,用户可以通过转到“设置 > 安全 > 工作配置文件安全”来专门为工作配置文件设置指纹。

DevicePolicyManager.getStorageEncryptionStatus()返回新的加密状态ENCRYPTION_STATUS_ACTIVE_PER_USER,以指示加密处于活动状态并且加密密钥与用户绑定。只有当 DPC 以 API 级别 24 及更高版本为目标时,才会返回此新状态。对于以早期 API 级别为目标的应用,即使加密密钥特定于用户或配置文件,也会返回ENCRYPTION_STATUS_ACTIVE。- 在 Android 7.0 中,如果设备安装了具有单独工作挑战的工作配置文件,则某些通常会影响整个设备的方法的行为会有所不同。这些方法不会影响整个设备,而仅适用于工作配置文件。(此类方法的完整列表位于

DevicePolicyManager.getParentProfileInstance()文档中。)例如,DevicePolicyManager.lockNow()只会锁定工作配置文件,而不是锁定整个设备。对于这些方法中的每一个,您都可以通过在DevicePolicyManager的父实例上调用该方法来获得旧的行为;您可以通过调用DevicePolicyManager.getParentProfileInstance()获取此父实例。因此,例如,如果您调用父实例的lockNow()方法,则会锁定整个设备。

注释保留

Android 7.0 修复了一个错误,该错误导致忽略了注释的可见性。此问题使运行时能够访问它不应该能够访问的注释。这些注释包括

VISIBILITY_BUILD:仅在构建时可见。VISIBILITY_SYSTEM:在运行时可见,但仅对底层系统可见。

如果您的应用依赖于此行为,请为必须在运行时可用的注释添加保留策略。您可以使用 @Retention(RetentionPolicy.RUNTIME) 来实现。

TLS/SSL 默认配置更改

Android 7.0 对应用用于 HTTPS 和其他 TLS/SSL 流量的默认 TLS/SSL 配置进行了以下更改

- RC4 密码套件现已禁用。

- CHACHA20-POLY1305 密码套件现已启用。

默认情况下禁用 RC4 可能会导致 HTTPS 或 TLS/SSL 连接中断,因为服务器无法协商现代密码套件。首选的解决方法是改进服务器的配置,以启用更强大、更现代的密码套件和协议。理想情况下,应启用 TLSv1.2 和 AES-GCM,并启用和优先使用前向保密密码套件 (ECDHE)。

另一种方法是修改应用以使用自定义 SSLSocketFactory 与服务器通信。该工厂应设计为创建 SSLSocket 实例,这些实例除了默认密码套件之外还启用了服务器所需的一些密码套件。

注意:这些更改与 WebView 无关。

以 Android 7.0 为目标的应用

这些行为更改仅适用于目标 Android 7.0(API 级别 24)或更高版本的应用。针对 Android 7.0 编译或将 targetSdkVersion 设置为 Android 7.0 或更高版本的应用必须修改其应用以正确支持这些行为(在适用的情况下)。

序列化更改

Android 7.0(API 级别 24)修复了默认 serialVersionUID 计算中的一个错误,该错误与规范不匹配。

实现 Serializable 且未指定显式 serialVersionUID 字段的类可能会看到其默认 serialVersionUID 发生变化,这会导致在尝试反序列化在早期版本上序列化或由目标为早期版本的应用序列化的类的实例时抛出异常。错误消息将类似于以下内容

local class incompatible: stream classdesc serialVersionUID = 1234, local class serialVersionUID = 4567

修复这些问题需要向任何受影响的类添加一个 serialVersionUID 字段,其值为错误消息中的 stream classdesc serialVersionUID,例如,在本例中为 1234。此更改符合编写序列化代码的所有最佳实践建议,并且可以在所有版本的 Android 上运行。

已修复的具体错误与静态初始化方法(即 <clinit>)的存在有关。根据规范,类中是否存在静态初始化方法将影响为该类计算的默认 serialVersionUID。在修复错误之前,如果类没有静态初始化方法,则计算还会检查超类是否存在静态初始化方法。

澄清一下,此更改不会影响目标 API 级别 23 或更低的应用、具有 serialVersionUID 字段的类或具有静态初始化方法的类。

其他重要事项

- 当应用在 Android 7.0 上运行但目标为较低的 API 级别时,如果用户更改显示大小,则应用进程将被终止。应用必须能够优雅地处理这种情况。否则,当用户从“最近使用的应用”中恢复应用时,应用会崩溃。

您应该测试您的应用以确保不会发生此行为。您可以通过在通过 DDMS 手动终止应用时导致相同的崩溃来执行此操作。

目标为 Android 7.0(API 级别 24)及更高版本的应用不会在密度更改时自动终止;但是,它们仍然可能对配置更改反应不佳。

- Android 7.0 上的应用应该能够优雅地处理配置更改,并且在后续启动时不应崩溃。您可以通过更改字体大小(**设置** > **显示** > **字体大小**),然后从“最近使用的应用”中恢复应用来验证应用行为。

- 由于 Android 早期版本中的一个错误,系统没有将写入主线程上的 TCP 套接字标记为严格模式违规。Android 7.0 修复了此错误。现在,表现出此行为的应用会抛出

android.os.NetworkOnMainThreadException。通常,在主线程上执行网络操作不是一个好主意,因为这些操作通常具有较高的延迟,会导致 ANR 和卡顿。 Debug.startMethodTracing()方法系列现在默认将输出存储在共享存储上的包特定目录中,而不是 SD 卡的顶层。这意味着应用不再需要请求WRITE_EXTERNAL_STORAGE权限即可使用这些 API。- 许多平台 API 现在已开始检查通过

Binder事务发送的大型有效负载,并且系统现在将TransactionTooLargeExceptions重新抛出为RuntimeExceptions,而不是静默记录或抑制它们。一个常见的示例是在Activity.onSaveInstanceState()中存储过多的数据,这会导致ActivityThread.StopInfo在您的应用目标为 Android 7.0 时抛出RuntimeException。 - 如果应用将

Runnable任务发布到View,并且View未附加到窗口,则系统会将Runnable任务与View一起排队;Runnable任务不会执行,直到View附加到窗口。此行为修复了以下错误 - 如果 Android 7.0 上具有

DELETE_PACKAGES权限的应用尝试删除一个包,但另一个应用已安装该包,则系统需要用户确认。在这种情况下,当应用调用PackageInstaller.uninstall()时,应用应期望STATUS_PENDING_USER_ACTION作为返回状态。 - 名为 Crypto 的 JCA 提供程序已弃用,因为其唯一的算法 SHA1PRNG 在密码学上较弱。应用不能再使用 SHA1PRNG(不安全地)派生密钥,因为此提供程序不再可用。有关更多信息,请参阅博文 Android N 中已弃用的安全“Crypto”提供程序。